В декабре 2022 года из корневого хранилища Mozilla исключили корневые сертификаты TrustCor (точнее, для них проставлена метка

Distrust for X After Date с 01.12.2022). Причиной стало сотрудничество с компаниями, у которых обнаружились связи с разведывательным сообществом США. К этому решению Mozilla позже присоединились Apple, Google и Microsoft. Таким образом, сертификаты крупного УЦ одномоментно обесценились на большинстве пользовательских устройств.Более того, «доверие к TrustCor» внесли в глобальную базу данных уязвимостей. Теперь если вы размещаете на GitHub код с доверием к сертификатам TrustCor, система сообщает об уязвимости средней тяжести.

Корневые хранилища сертификатов

Корневые хранилища (root store) — это базовые хранилища доверенных корневых центров сертификации. Например, хранилище Microsoft используется для проверки сертификатов в операционной системе Windows, а хранилище Mozilla используется для проверки сертификатов браузерами Chrome, Firefox, а также операционной системой Linux.

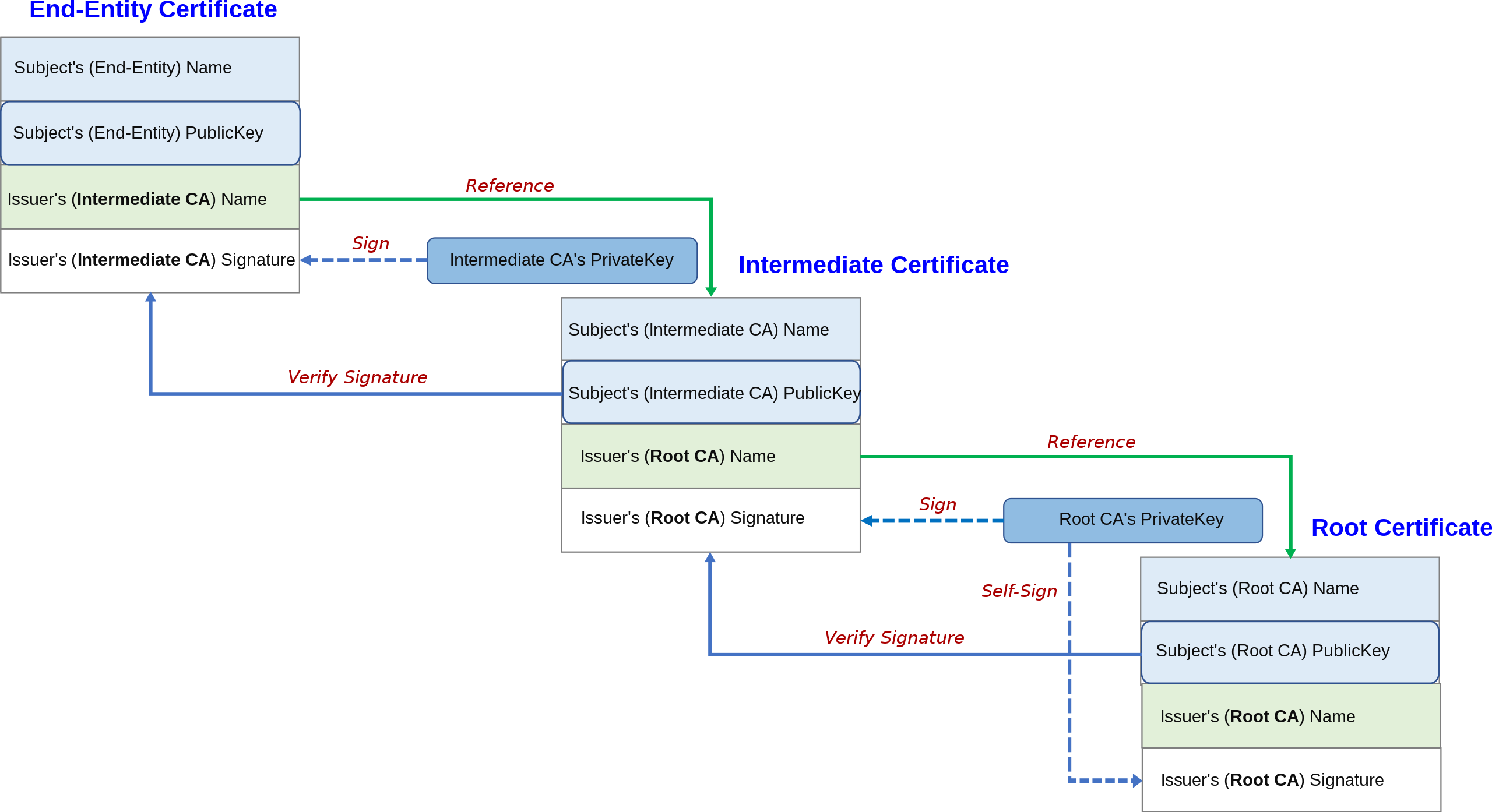

Роль корневых сертификатов в цепочке доверия

У Apple собственное корневое хранилище, но для проверки цепочки доверия она использует сертификаты в том числе из других наборов корневых сертификатов, таких как Mozilla Root Store.

История TrustCor

TrustCor Systems — панамский удостоверяющий центр, который подвергся критике со стороны всей индустрии после расследования Washington Post. Как выяснилось, этот УЦ активно сотрудничал с разработчиками шпионского ПО и другими компаниями, имеющими тесные связи с разведывательным сообществом США. Они выдавали TLS-сертификаты в том числе мобильным приложениями Packet Forensics (Measurement Systems), которые были замечены в шпионаже за пользователями Android.

Представители TrustCor попытались оправдаться, но их судьба была предрешена.

Существует публичный список рассылки dev-security-policy@mozilla.org, в основные разработчики браузеров решают, стоит ли им продолжать доверять тому или иному УЦ. Иногда представители этого УЦ занимают враждебную позицию в стиле «Что вы собираетесь делать, удалить нас из хранилища?», и в некоторых случаях разработчики реально это делают. Как и произошло в данном случае. И это может означать конец для компании, потому что трудно продавать сертификаты, которым не доверяют веб-браузеры.

Обсуждение TrustCor стало рекордным тредом в истории списка рассылки dev-security-policy@mozilla.org и было закрыто после 12 239 страниц ожесточённых дебатов.

Почему некоторые государственные УЦ не попадут в браузеры

Как видно из предыдущей истории, разработчики внимательно следят, чтобы в доверенные хранилища не попали сомнительные УЦ, которые замечены в связях с государственными органами. В то же время сами государственные органы разных стран часто пытаются проникнуть в глобальную систему доверия Интернета, а если это не получается — создать альтернативную систему доверия.

Как минимум с 2016 года Минцифры РФ начало работать над созданием российского головного удостоверяющего центра для выдачи SSL-сертификатов. В 2017 году началось тестирование этого УЦ, а через несколько лет началась выдача сертификатов.

В 2022 году были озвучены планы в ответ на отзыв иностранных TLS-сертификатов выпускать бесплатные отечественные сертификаты для организаций. Хотя отзывы сертификатов у российских сайтов ограничились отдельными УЦ и постепенно проблема сошла на нет, но «Сбер» и несколько других компаний всё-таки перешли на российские TLS-сертификаты. По состоянию на апрель 2023 года это сделали 4883 сайта (столько же было в сентябре 2022 года, скриншот). То есть процесс так и не приобрёл массового характера. Сайты «Госуслуг», Центробанка и других госструктур остались на стандартных сертификатах, входящих в глобальную систему доверия Интернета:

Эксперты по информационной безопасности негативно относятся к включению государственных сертификатов в корневые хранилища. По их мнению, такие сертификаты не заслуживают большого доверия. И дело не в какой-то отдельной стране, а о внедрении любых государственных органов (любой страны) в глобальную систему доверия.

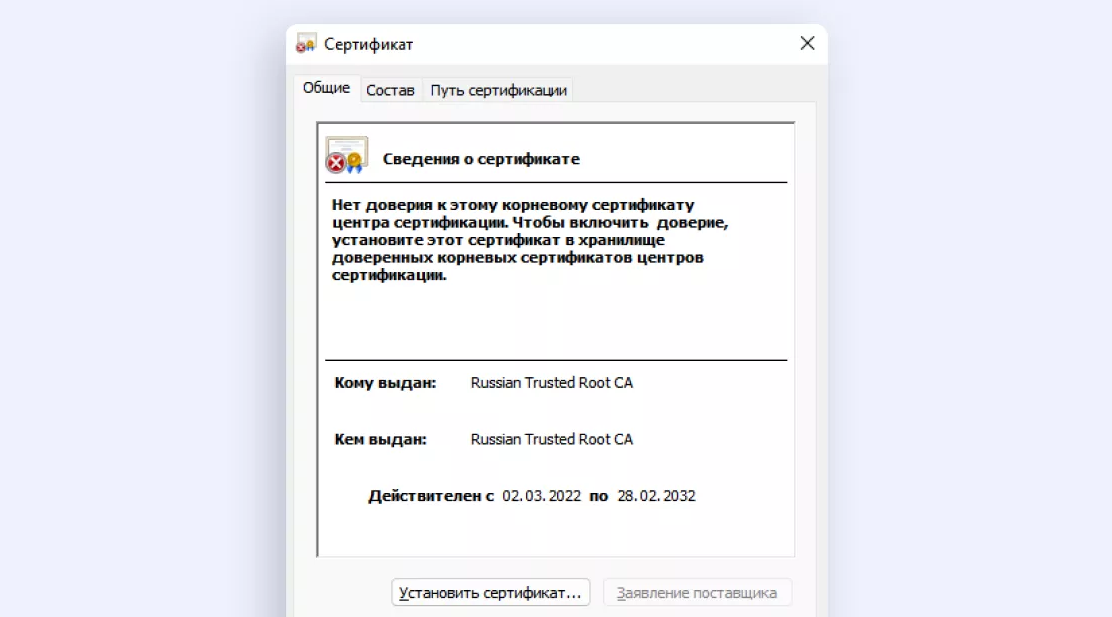

Поэтому кажется крайне маловероятным включение Russian Trusted Root CA в корневые хранилища Mozilla и Microsoft. Доступ к этим сайтам по HTTPS будет возможен только из российских браузеров (например, «Яндекс Браузер») или в случае, если пользователь самостоятельно установит корневой сертификат на своё устройство. Но в таком случае эти российские сайты будут частично изолированы от глобальной системы доверия со всеми вытекающими последствиями для их доступности и безопасности.