Хакеры начали использовать недавно исправленную уязвимость в WordPress-плагине Advanced Custom Fields (CVE-2023-30777) всего через 24 часа после того, как для нее был опубликован PoC-эксплоит.

Проблема CVE-2023-30777 представляет собой отраженную XSS, которая позволяет неаутентифицированным злоумышленникам похищать конфиденциальную информацию и повышать свои привилегии на уязвимые сайтах под управлением WordPress. При этом плагин насчитывает более 2 000 000 активных установок.

Уязвимость была обнаружена специалистами Patchstack 2 мая 2023 года и раскрыта вместе с PoC-эксплоитом 5 мая, на следующий день после того, как разработчик плагина выпустил обновление до версии 6.1.6.

Уязвимость требует взаимодействия с вошедшим в систему пользователем, который имеет доступ к плагину, для запуска вредоносного кода в браузере, что в итоге предоставляет злоумышленникам доступ к сайту с высоким уровнем привилегий. Судя по всему, хакеров этот аспект не останавливает, и они прибегают к социальной инженерии в своих атаках.

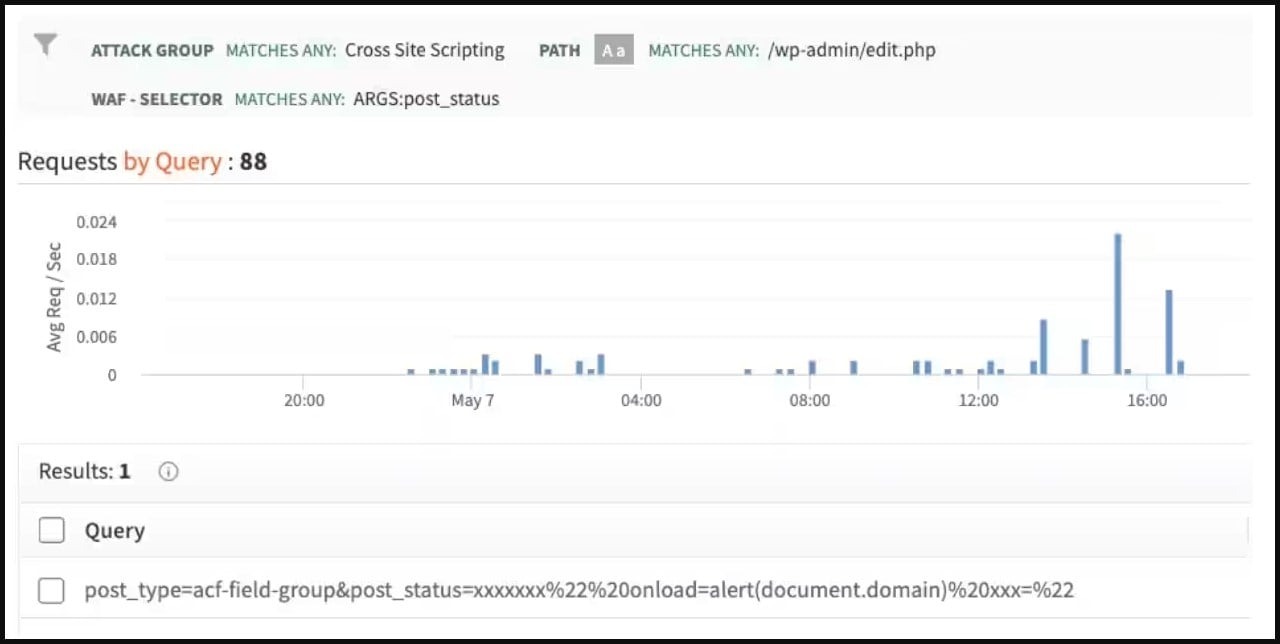

Как сообщают эксперты Akamai, начиная с 6 мая 2023 года, наблюдается заметная активность по сканированию и эксплуатации этого бага, причем злоумышленники используют эксплоит, опубликованный в статье Patchstack.

«Akamai проанализировала данные об XSS-атаках и выявила атаки, начавшиеся в течение 24 часов после обнародования PoC эксплоита. Что особенно интересно, это сам запрос: злоумышленник скопировал и использовал пример кода из статьи Patchstack», — предупреждают специалисты.

Учитывая, что более миллиона сайтов все еще не обновили плагин до последней версии, перед злоумышленниками открывается обширное поле деятельности.